Как установить nmap на windows

Как использовать команду nmap

В этой статье объясняются основы того, как использовать команду nmap для выполнения различных сетевых задач.

Установка Nmap

Nmap — это многоплатформенная программа, которую можно установить во всех основных операционных системах. Первоначально он был выпущен как инструмент только для Linux, а позже был перенесен на другие системы, такие как BSD, Windows и macOS.

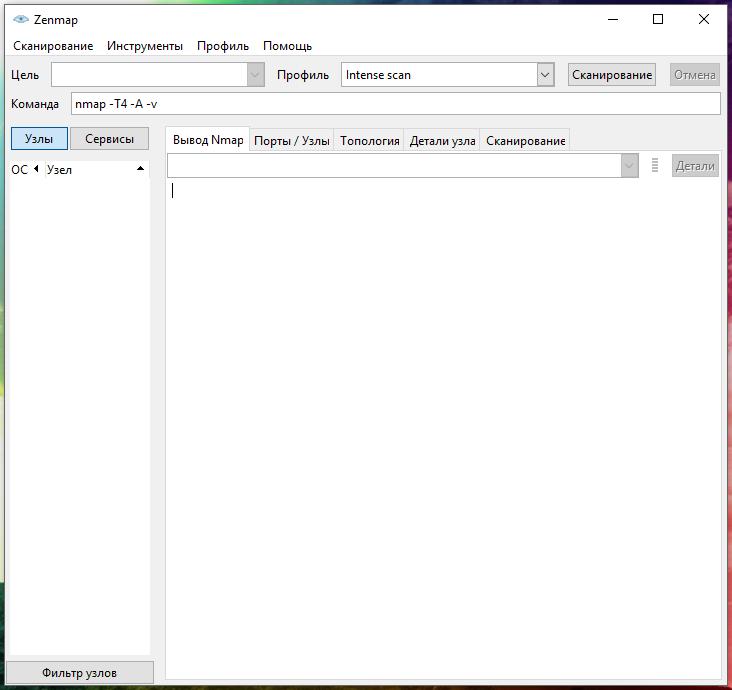

Если вы предпочитаете графический интерфейс, а не командную строку, Nmap также имеет графический пользовательский интерфейс под названием Zenmap.

Официальные бинарные пакеты доступны для загрузки со страницы загрузки Nmap.

Процедура установки проста и зависит от вашей операционной системы.

Установка Nmap в Ubuntu и Debian

Nmap доступен из репозиториев Ubuntu и Debian по умолчанию. Чтобы установить его, запустите:

Установка Nmap на CentOS и Fedora

На CentOS и других производных от Red Hat запускаются:

Установка Nmap на macOS

Пользователи macOS могут установить Nmap, загрузив установочный пакет «.dmg» с сайта Nmap или через Homebrew:

Установка Nmap в Windows

Версия Nmap для Windows имеет некоторые ограничения и, как правило, немного медленнее, чем версия для UNIX.

Самый простой вариант установки Nmap в Windows — это загрузить и запустить самоустанавливающийся exe-файл.

Вы можете запустить Nmap в Windows либо из командной строки, либо запустив программу Zenmap. Для получения дополнительной информации о том, как использовать Nmap в Windows, ознакомьтесь с инструкциями по использованию после установки.

Использование Nmap

Nmap обычно используется для аудита сетевой безопасности, отображения сети, определения открытых портов и поиска сетевых устройств.

Упрощенный синтаксис команды nmap выглядит следующим образом:

Самый простой пример использования Nmap — сканирование одной цели от имени обычного пользователя без указания каких-либо параметров:

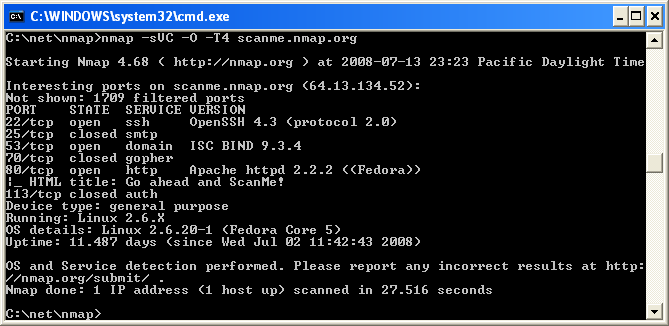

Вывод будет выглядеть примерно так, включая основную информацию о сканировании и список открытых и отфильтрованных TCP-портов.

-sS включается по умолчанию, когда nmap вызывает пользователь с административными привилегиями:

Для получения полного списка методов сканирования портов посетите страницу документации Nmap.

Указание целевых хостов

Nmap рассматривает все аргументы, которые не являются опциями, как целевые хосты.

Самый простой вариант — передать один или несколько целевых адресов или доменных имен:

Вы можете использовать нотацию CIDR, чтобы указать диапазон сети:

Чтобы указать диапазон октетов, используйте символ тире. Например, для сканирования 192.168.10.1, 192.168.11.1и 192.168.12.1:

Другой символ, который вы можете использовать для указания целей, — это запятая. Следующая команда нацелена на те же хосты, что и предыдущая:

Вы можете комбинировать все формы:

Указание и сканирование портов

По умолчанию Nmap выполняет быстрое сканирование 1000 самых популярных портов. Это не первые 1000 последовательных портов, а 1000 наиболее часто используемых портов в диапазоне от 1 до 65389.

Каждый порт может находиться в одном из следующих состояний:

Например, чтобы просканировать только порт 443, вы должны использовать следующую команду:

Чтобы указать более одного порта, разделите целевые порты запятой:

Диапазоны портов можно указать с помощью символа тире. Например, чтобы просканировать все порты UDP в диапазоне от 1 до 1024, вы должны запустить:

Порты также можно указать с помощью имени порта. Например, для поиска порта 22, ssh, вы можете использовать:

Ping сканирование

Эта опция указывает Nmap только на обнаружение сетевых хостов, а не на сканирование портов. Это полезно, когда вы хотите быстро определить, какой из указанных хостов запущен и работает.

Отключение разрешения DNS-имен

По умолчанию Nmap выполняет обратное разрешение DNS для каждого обнаруженного хоста, что увеличивает время сканирования.

Определение ОС, служб и версий

Если Nmap может обнаружить ОС хоста, он напечатает что-то вроде следующего:

Обычно системные службы прослушивают стандартные порты, которые хорошо известны и зарезервированы для них. Например, если порт 22, соответствующий службе SSH, открыт, вы предполагаете, что на хосте работает SSH-сервер. Однако вы не можете быть абсолютно уверены, потому что люди могут запускать службы на любых портах, которые им нужны.

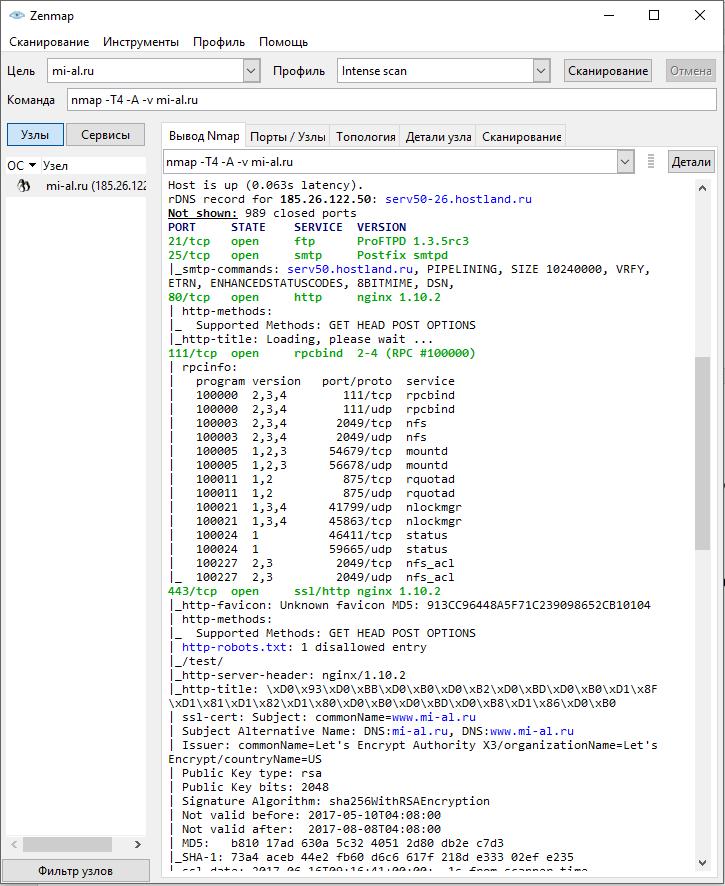

Благодаря обнаружению службы и версии Nmap покажет вам, какая программа прослушивает порт и версию программы.

Вывод Nmap

По умолчанию Nmap выводит информацию на стандартный вывод (stdout).

Если вы сканируете большую сеть или нуждаетесь в информации для дальнейшего использования, вы можете сохранить результат в файл.

Механизм сценариев Nmap

Вы можете использовать скрипты для обнаружения вредоносных программ и бэкдоров, выполнения атак методом перебора и т.д.

Например, чтобы проверить, скомпрометирован ли данный хост, вы можете использовать:

Заключение

Nmap — это инструмент с открытым исходным кодом, который в основном используется администраторами сети для обнаружения узлов и сканирования портов.

Обратите внимание, что в некоторых странах сканирование сетей без разрешения является незаконным.

Если у вас есть вопросы или замечания, пожалуйста, оставьте комментарий ниже.

Как установить NMAP в Windows с примерами использования в реальном времени

NMAP (Network Mapper), один из известных инструментов с открытым исходным кодом для выполнения сетевого сканирования, проверки безопасности и поиска уязвимостей в сетевой инфраструктуре.

Одним из популярных способов использования NMAP является поиск открытых портов в сети. NMAP можно установить на Windows, Linux, OSX

Установка NMAP

Перейдите по ссылке загрузки nmap и загрузите последнюю стабильную версию

или, используйте прямую ссылку здесь, чтобы скачать nmap

Перейдите в папку, куда загружен файл

Щелкните правой кнопкой мыши на EXE-файле и нажмите «Run as administrator», чтобы запустить от имени администратора.

Он начнет процесс установки, примите лицензионное соглашение

Вы можете выбрать компоненты для установки, но было бы неплохо установить их все

По умолчанию он будет установлен в папке C:\Program Files (x86)\Nmap, но при необходимости измените его путь

Это начнет установку NMAP и после того, как она будет выполнена; вы получите подтверждение

Идем вперед и поиграем с инструментами, чтобы понять, как это работает.

Вот некоторые из примеров.

Обнаружение версии

Одним из применений NMAP является отразить отпечаток ОС и запущенных служб

-sV аргумент команды будет определять версии и состояние запущенных служб

Проверка информации сертификатов

OpenSSL в основном используется для выполнения операций с сертификатами, например, генерации, проверки, модификации и т. д.

Однако вы также можете выполнять некоторые действия с NMAP.

Если вам интересно, ssl-cert.nse – это скрипт, который устанавливается вместе с NMAP.

Он доступен по умолчанию: C:\Program Files x86)\ Nmap\scripts

Проверка информации шифрования

Скрипт ssl-enum-cihpers.nse может использоваться для проверки информации шифрования SSL.

Каждый набор шифров отображается с буквой (от A до F), указывающей силу соединения.

Оценка основана на криптографической силе обмена ключами и потокового шифрования.

Выбор алгоритма целостности сообщения (хеш) не является фактором.

Выходная линия, начинающаяся с наименьшей силы, показывает силу самого слабого шифрования.

Чтобы обнаружить уязвимость DH (Diffie-Hellman), вы можете использовать синтаксис ниже:

Я надеюсь, что эта краткая инструкция поможет вам установить и ознакомиться с NMAP в операционной системе Windows.

Как установить nmap на windows

While Nmap was once a Unix-only tool, a Windows version was released in 2000 and has since become the second most popular Nmap platform (behind Linux). Because of this popularity and the fact that many Windows users do not have a compiler, binary executables are distributed for each major Nmap release. We support Nmap on Windows 7 and newer, as well as Windows Server 2008 and newer. We also maintain a guide for users who must run Nmap on earlier Windows releases. While it has improved dramatically, the Windows port is not quite as efficient as on Unix. Here are the known limitations:

Set a large value such as 65534 (0x0000fffe). See MS KB 196271.

Set the minimum value (0x0000001e). See MS KB 149532.

Set to 1 so TCPTimedWaitDelay is checked.

Windows users have three choices for installing Nmap, all of which are available from the download page at https://nmap.org/download.html.

Windows Self-installer

Command-line Zip Binaries

Most users prefer installing Nmap with the self-installer discussed previously.

Installing the Nmap zip binaries

For improved performance, apply the Nmap Registry changes discussed previously.

Due to the way Nmap is compiled, it requires the Microsoft Visual C++ Redistributable Package of runtime components. Many systems already have this installed from other packages, but you should run VC_redist.x86.exe from the zip file just in case you need it. Pass the /q option to run these installers in quiet (non interactive) mode.

Instructions for executing your compiled Nmap are given in the section called “Executing Nmap on Windows”.

Compile from Source Code

Most Windows users prefer to use the Nmap binary self-installer, but compilation from source code is an option, particularly if you plan to help with Nmap development. Compilation requires Microsoft Visual C++ 2019, which is part of their commercial Visual Studio suite. Any of the Visual Studio 2019 editions should work, including the free Visual Studio 2019 Community.

Compiling Nmap on Windows from Source

Decide whether to obtain the Nmap source code by downloading the latest release from nmap.org, or using a Subversion client to retrieve even newer (but less tested) code from our repository. These instructions are for the web download approach, but using Subversion instead is straightforward (see the section called “Obtaining Nmap from the Subversion (SVN) Repository”).

Open Visual Studio and the Nmap solution file ( nmap- /mswin32/nmap.sln ).

Instructions for executing your compiled Nmap are given in the next section.

If you wish to build an Nmap executable Windows installer or Zenmap executable, see docs/win32-installer-zenmap-buildguide.txt in the Nmap SVN repository.

Many people have asked whether Nmap can be compiled with the gcc / g++ included with Cygwin or other compilers. Some users have reported success with this, but we don’t maintain instructions for building Nmap under Cygwin.

Executing Nmap on Windows

Nmap releases now include the Zenmap graphical user interface for Nmap. If you used the Nmap installer and left the Zenmap field checked, there should be a new Zenmap entry on your desktop and Start Menu. Click this to get started. Zenmap is fully documented in Chapter 12, Zenmap GUI Users’ Guide. While many users love Zenmap, others prefer the traditional command-line approach to executing Nmap. Here are detailed instructions for users who are unfamiliar with command-line interfaces:

Make sure the user you are logged in as has administrative privileges on the computer (user should be a member of the administrators group).

Change to the directory you installed Nmap into. You can skip this step if Nmap is already in your command path (the Zenmap isntaller adds it there by default). Otherwise, type the following commands.

On Windows releases prior to Windows 7, specify \Program Files\Nmap instead. The directory will also be different if you chose to install Nmap in a non-default location.

Figure 2.1. Executing Nmap from a Windows command shell

If you execute Nmap frequently, you can add the Nmap directory ( c:\Program Files (x86)\Nmap by default) to your command execution path:

Click the “ Environment Variables ” button.

Choose Path from the System variables section, then hit edit.

Chapter 2. Obtaining, Compiling, Installing, and Removing Nmap

Introduction

Nmap can often be installed or upgraded with a single command, so don’t let the length of this chapter scare you. Most readers will use the table of contents to skip directly to sections that concern them. This chapter describes how to install Nmap on many platforms, including both source code compilation and binary installation methods. Graphical and command-line versions of Nmap are described and contrasted. Nmap removal instructions are also provided in case you change your mind.

Testing Whether Nmap is Already Installed

Example 2.1. Checking for Nmap and determining its version number

If Nmap does not exist on the system (or if your PATH is incorrectly set), an error message such as nmap: Command not found is reported. As the example above shows, Nmap responds to the command by printing its version number (here 4.76 ).

Even if your system already has a copy of Nmap, you should consider upgrading to the latest version available from https://nmap.org/download.html. Newer versions often run faster, fix important bugs, and feature updated operating system and service version detection databases. A list of changes since the version already on your system can be found at https://nmap.org/changelog.html. Nmap output examples in this document may not match the output produced by older versions.

Command-line and Graphical Interfaces

Nmap has traditionally been a command-line tool run from a Unix shell or (more recently) Windows command prompt. This allows experts to quickly execute a command that does exactly what they want without having to maneuver through a bunch of configuration panels and scattered option fields. This also makes Nmap easier to script and enables easy sharing of useful commands among the user community.

Downloading Nmap

Verifying the Integrity of Nmap Downloads

It often pays to be paranoid about the integrity of files downloaded from the Internet. Popular packages such as Sendmail (example), OpenSSH (example), tcpdump, Libpcap, BitchX, Fragrouter, and many others have been infected with malicious trojans. Software distributions sites at the Free Software Foundation, Debian, and SourceForge have also been successfully compromised. This has never happened to Nmap, but one should always be careful. To verify the authenticity of an Nmap release, consult the PGP detached signatures or cryptographic hashes (including SHA1 and MD5) posted for the release in the Nmap signatures directory at https://nmap.org/dist/sigs/?C=M&O=D.

The most secure verification mechanism is detached PGP signatures. As the signing key is never stored on production servers, even someone who successfully compromises the web server couldn’t forge and properly sign a trojan release. While numerous applications are able to verify PGP signatures, I recommend GNU Privacy Guard (GPG).

Example 2.2. Verifying the Nmap and Fyodor PGP Key Fingerprints

Example 2.3. Verifying PGP key fingerprints (Successful)

Example 2.4. Detecting a bogus file

Example 2.5. A typical Nmap release digest file

Example 2.6. Verifying Nmap hashes

While releases from Nmap.Org are signed as described in this section, certain Nmap add-ons, interfaces, and platform-specific binaries are developed and distributed by other parties. They have different mechanisms for establishing the authenticity of their downloads.

Obtaining Nmap from the Subversion (SVN) Repository

In addition to regular stable and development releases, the latest Nmap source code is always available using the Subversion (SVN) revision control system. This delivers new features and version/OS detection database updates immediately as they are developed. The downside is that SVN head revisions aren’t always as stable as official releases. So SVN is most useful for Nmap developers and users who need a fix which hasn’t yet been formally released.

Once Nmap is checked out, you can build it from source code just as you would with the Nmap tarball (described later in this chapter).

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Сканер портов под Windows

Если вам нужно из Windows просканировать порты компьютеров и устройств в локальной сети или в Интернете, то одним из лучших вариантов является связка Nmap и Zenmap (графический интерфейс для Nmap).

Nmap имеет большое количество опций сканирования, а графический интерфейс Zenmap делает использование программы крайне простым.

Возможности Nmap включают:

С помощью скриптов Nmap можно проверять удалённые хосты на наличие уязвимостей, на слабые пароли, собирать определённую информацию, искать службы, позволяющие анонимный вход и выполнять другие задачи, связанные с действиями администратора сети или тестера на проникновение.

Запустите скаченный установщик Nmap, кроме основной программы он также установит несколько компонентов, которые необходимы для работы Nmap в Windows.

Когда всё будет готово, на рабочем столе появится ярлык программы:

Основное окно программы выглядит так:

В поле Цель нужно указать адрес сайта (URL), IP или диапазон IP адресов для сканирования.

В поле Профиль из выпадающего списка нужно выбрать желаемый профиль.

Как указать Цель в Zenmap (Nmap)

Адреса сайтов следует указывать без протокола, например:

Неправильным было бы указание вида https://mi-al.ru

IP адреса можно указывать по-одному, например, 192.168.0.1; используя нотацию CIDR, например, 192.168.0.1/24; а также указывая диапазоны в одном или нескольких октетах, например, 192.168.0.1-100, или 192.160-170.50-100.1

Что означают Профили в Zenmap

Профили в главном окне Zenmap – это набор опций типичных сканирований. Рассмотрим все профили Zenmap.

Интенсивное всестороннее сканирование. Опция -A включает сразу несколько других опций: определение версии ОС (-O), определение версий запущенных служб (-sV), сканирование с использованием скриптов (-sC) и трассировку (—traceroute). Без привилегий администратора запускается только определение версии и сканирование с помощью скриптов. Это считается интрузивным (навязчивым) сканированием.

Делает определение ОС (-O), определение версий (-sV), сканирование с помощью скриптов (-sC) и трассировку (—traceroute) в дополнение к сканированию портов TCP и UDP.

Сканирует все TCP порты, затем делает определение ОС (-O), определение версий (-sV), сканирование скриптами (-sC) и трассировку (—traceroute).

Выполняет интенсивное сканирование без предварительной проверки, работают ли цели. Это может быть полезным, когда цели игнорируют обычные зондирования для обнаружения хостов.

Это сканирование только определяет, какие цели работают и не выполняет сканирование портов.

Это сканирование быстрее обычного сканирования, поскольку оно использует агрессивный шаблон тайминга и сканирует меньше портов.

Быстрое сканирование, плюс определение ОС

Трассирует пути до целей без выполнения полного сканирования их портов.

Базовое сканирование без дополнительных опций.

Это всестороннее, медленное сканирование. Сканируется каждый TCP и UDP порт. Выполняется определение ОС (-O), определение версии (-sV), сканирование скриптами (-sC) и трассировка (—traceroute). Отправляется множество запросов зондирования для обнаружения хостов. Это очень интрузивное сканирование.

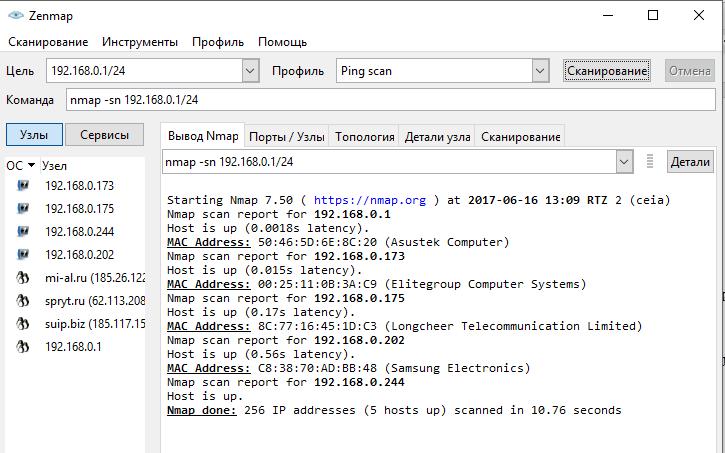

Например, если я хочу узнать, какие узлы подсети пингуются, то я выбираю профиль Ping scan.

С помощью удобного редактора профиля вы можете редактировать и создавать новые профили.

Хотя использование редактора профиля содержит описание выполняемых действий и, следовательно, не требует знания опций Nmap, для более глубокого понимания программы вы можете познакомиться с описанием всех опций Nmap на странице https://kali.tools/?p=1317

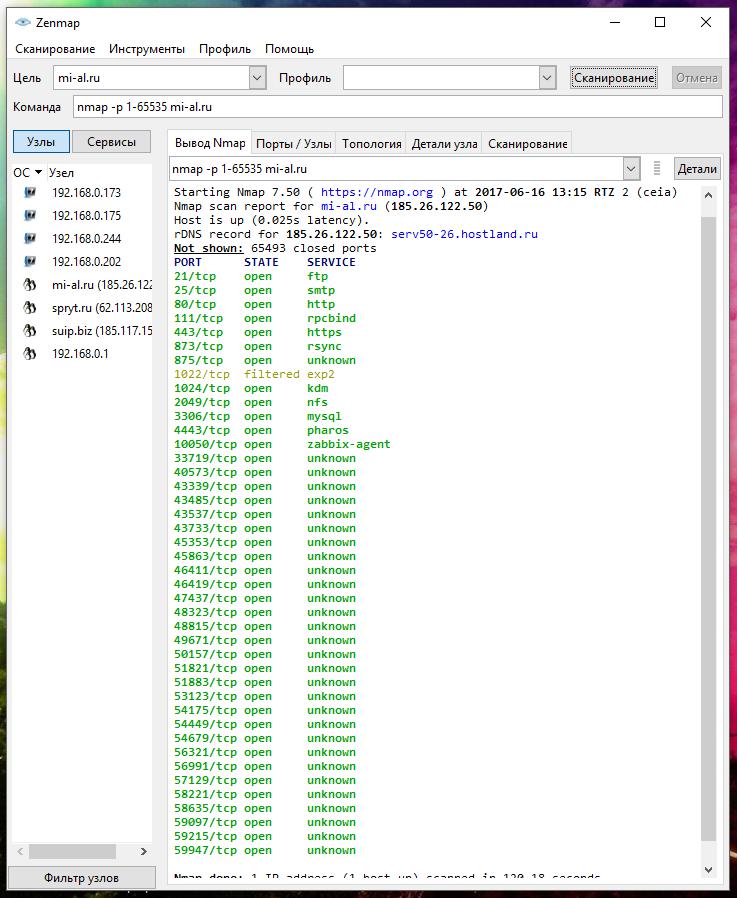

Результаты сканирования

Результаты, полученные при последнем сканировании видны во вкладке Вывод Nmap. В левой части вы можете переключаться между Узлами и Сервисами. При клике на определённый узел, вы увидите предыдущие результаты сканирования. При клике на сервис, вы увидите узлы, на которых данных сервис был обнаружен:

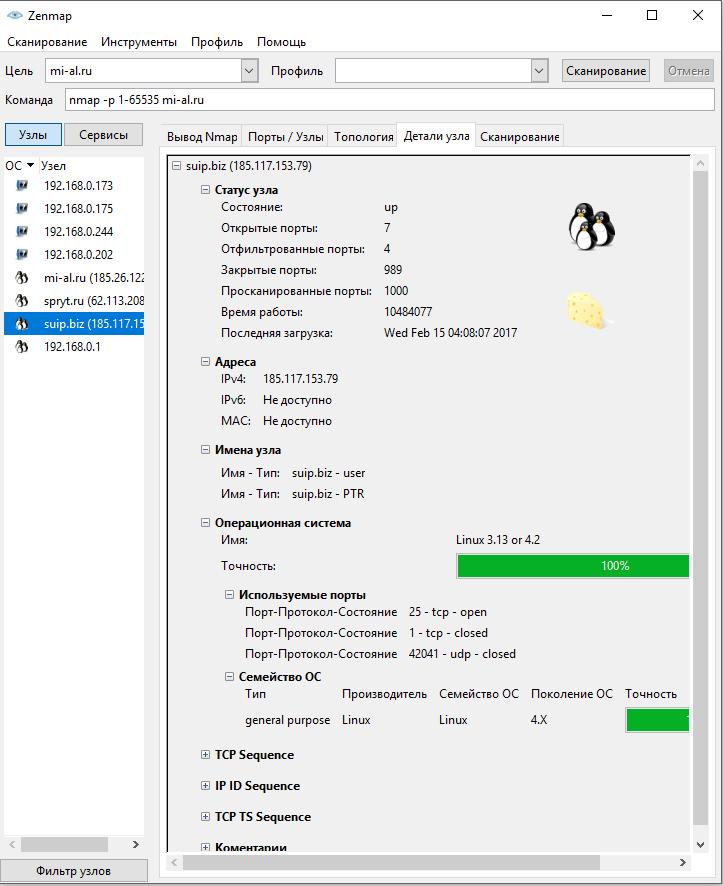

Для просмотра обобщённой информации по узлу, кликните на него и выберите вкладку Детали узла:

Во вкладке Топология вы увидите информацию о связях между просканированными/обнаруженными узлами:

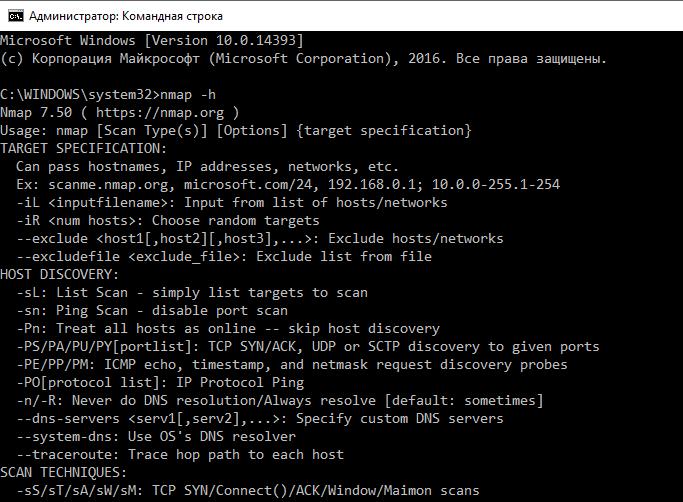

Использование Nmap на Windows в командной строке

Если вам нужна консольная версия Nmap, то вы можете использовать её на Windows точно также, как и на Linux. При установке Nmap добавляет в переменные окружения путь до исполнимого файла Nmap, поэтому в командной строке вам достаточно указать имя программы:

Если вы не использовали установщик, а скачали zip-архив, то в нём отсутствует графический интерфейс. Также вам самостоятельно нужно установить Npcap и Microsoft Visual C++ 2013 Redistributable Package.

Заключение

Программа Nmap позволяет из Windows проводить сканирование компьютеров и других устройств на наличие открытых портов. Также она способна определять запущенные на удалённом хосте службы, их версию.

Графический интерфейс позволяет упростить использование программы, но для получения навыков по различным техникам сканирования рекомендуется ознакомиться со всеми опциями программы.

Кроме своих основных функций – сканирование портов и определение версий установленного ПО – скрипты Nmap позволяют выполнять различные другие задачи, в том числе проверять на наличие уязвимостей, слабые пароли, выполнять сбор информации.